2022年6月08日に受信したメールです。

送信元はUPSと表示はされますが、

service@seyorola.com

でした。

拝啓お客様、

申し訳ありませんが、2022年6月08日に到着した荷物は返品されます。

理由:出荷先住所にエラーが含まれています。

ステータス:支払いを待っています。

このパッケージの再配達リクエストを送信するには:

1. 以下のリンクをクリックしてください

2. 住所情報を確認してください

3. お支払い方法を確認してください

4. 345¥

![]()

©著作権-2022 JP郵便サービス。 無断複写・転載を禁じます©

上記メールのリンクは画像でリンクも外してあるので大丈夫です。

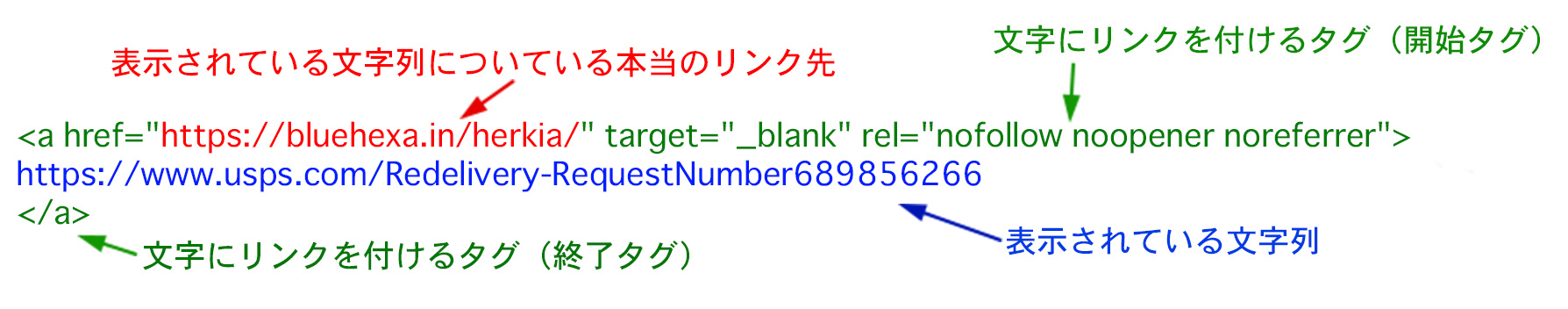

ups.comのサイトのURLが表示されてますが、実はこのメールはHTMLメールで、テキストだけのメールでは有りません。

つまり、HTMLなので、任意のテキストに裏側(ソース)で別のリンクをつけることが出来ます。

リンク部分のソースはこうなっています。クリックすると別ウィンドウで大きくご覧頂けます。

緑のリンクダグで表示されている文字列で任意のリンク先がつけられます。つまり、クリックすると表示されているURLとは別のURLを開くという事になります。

で、本当のリンク先が

ttps://bluehexa.in/herkia/(先頭のhは抜いてます。)

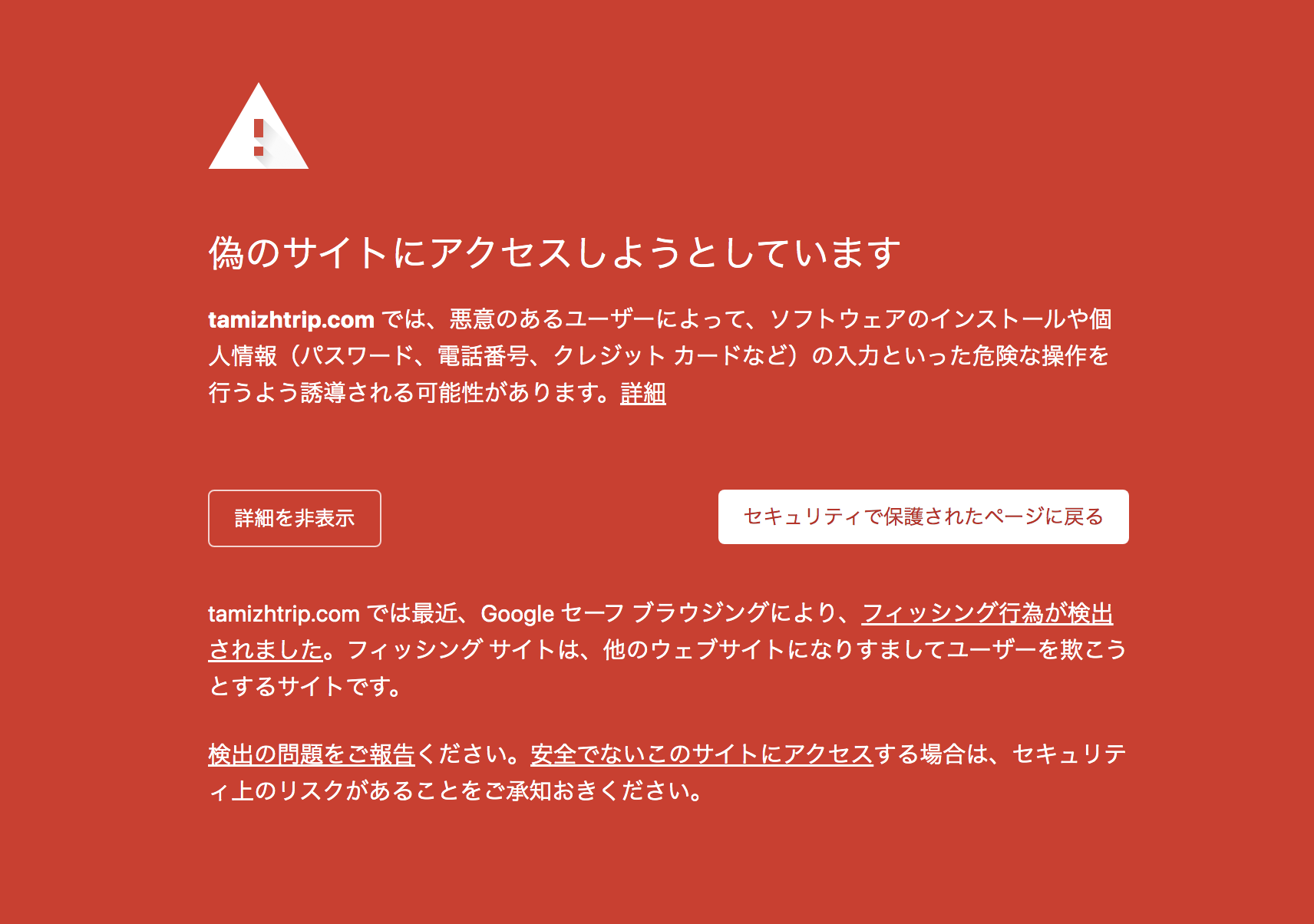

しかし、この上記URLを開くと自動的に別のサイトで飛ばされる(リダイレクト)になってます。

そして、最終的に表示されるページは、下記となります。

ttps://tamizhtrip.com/css/jp/

一応、ブラウザ(Vivaldi)でこのURLを開くと

となりアクセス出来ませんでした。

お使いのブラウザによっては、開いてしまう可能性もありますので、くれぐれも

リンクは押さないでくださいね。

にしても、めんどくさいことをわざわざやってる暇な連中は滅びたら良いと思います。

この記事のメールが来たという方は

是非、押していってください!

フィッシングメールへの対策

メール内のリンクは絶対にクリックしない

フィッシングメールとは、メールで偽のアカウントページやクレジットカードの決済ページなどに誘導し、IDやパスワードを盗み取る、悪意あるメールのことです。

最近のフィッシングメールは、送信元メールアドレスの偽装や、リンク先が本物そっくりなドメインになっていたり、HTMLメールでロゴ等の画像等を入れたりと、一見するだけでは、本物か偽物か判断が出来ないほど巧妙になってきています。

万が一、メールの内容が気になった場合は、メールの本物・偽物に関わらず、メール内のリンクからではなく、事前につけていたブックマークや、検索サイトで検索して、自ら目的のサイト・アカウントへアクセスする癖をつけましょう。

最近確認されている迷惑メール・フィッシングメールはこちらでも紹介しています。

※ 実績記事での会社名・店舗名等の記載について

ご依頼者様の会社名や店舗名等は、検索サイトでの検索結果に影響するため記載しておりません。ご了承下さい。